... je jedním z nejnavštěvovanějších tuzemských blogů zabývajících se IT a češtinami do programů a her. Pokud máte problém nejen

s počítačem pravděpodobně u mě naleznete řešení, případně si o něj napište. Zajímám se rovněž o herní průmysl a internet věcí - každý produkt pořádně prověřím. Přiblížíme si tvorbu webových prezentací a budeme cestovat po světě skrz Google Earth.

» Více informací

- Jak provést in-place upgrade na Windows 11 bez TPM 2.0

- Jak připojit PlayStation 3 gamepad k počítači a emulovat XBOX 360

- Poslouchejte česká rádia online z play.cz přímo ve Windows 8

- K čemu je DLNA a jak sdílet video a foto v celé domácnosti

- Topografické mapy AČR i katastrální mapy jsou volně přístupné

- Čeština pro Sony PlayMemories Home ke stažení (aktualizováno PMH 2.0)

- Miniaplikace na Plochu Windows: Rádio Samson v1.6.7

- Jak vypnout Windows Defender a jeho upozornění ve Windows 10?

- Jak zapojit IDE disk na SATA desku?

- Miniaplikace na Plochu Windows: Rádio Beat v1.6.1

Pokud se staráte o Windows server a ukládáte na něj data, měli byste znát File Server Resource Manager / Správce prostředků souborového serveru. Jedná se o volitelnou komponentu serverového operačního systému, prostřednictvím které můžete monitorovat kdo manipuluje se soubory, ale také blokovat jejich vytváření.

Šifrovací havěť (ransomware) funguje tak, že nejprve vytvoří kopii souboru s pozměněnou koncovkou (.ctbl, .locky, .crypt, .crysis, atp.). Vytvořenou kopii zašifruje a původní soubor smaže. Tohoto chování můžete využít a činnost ransomware pomocí FSRM zastavit již v samotném začátku – pokusu o vytvoření kopie. Je to skutečně jednoduché, potřebujete jen seznam známých přípon a jedno pravidlo.

Komplexní a pravidelně aktualizovaný seznam přípon naleznete na webu fsrm.experiant.ca (k dnešnímu dni čítá 759 přípon). Abyste nemuseli šablonu vytvářet ručně a zadávat přípony postupně, využijte PowerShell skript uvedený na výše uvedeném webu nebo použijte CryptoBlocker z GitHubu. Tento skript doinstaluje potřebné komponenty Windows Serveru a sdělí vám, jaké složky máte na serveru sdílené.

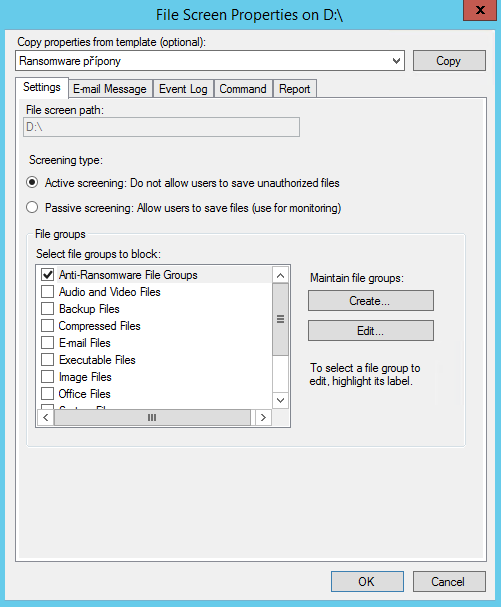

Následně vytvořte nové blokovací pravidlo (File screen):

- Jako file screen path vyberte sdílenou složku.

- Screening type nastavte na Active screening.

- Ve file groups vyberte vámi vytvořený seznam ransomware přípon.

Blokovací pravidlo můžete dále doplnit o zaslání notifikací na e-mail nebo spuštění vámi požadovaného příkazu. Na Technetu je pěkný skript a příklad toho, jak uživateli z Active Directory, který se snažil data zašifrovat, deaktivovat účet.

Vytvořený seznam přípon nezapomeňte pravidelně aktualizovat. V opačném případě se míjí účinkem, protože nebude účinné vůči nových variantám škodlivého kódu.

Přečtěte si také

← Líbil se vám článek? Podělte se o něj s přáteli!

- Jak na Synology DSM rozjet macvlan síť pro Docker kontejnery

- PF 2026

- Jak provést in-place upgrade na Windows 11 bez TPM 2.0

- PF 2025

- Jak hladce vyměnit ESET za Microsoft Defender pro firmy (365)?

- PF 2024

- Jak změnit vyzvánění v Microsoft Teams?

- Jak provozovat UniFi Network Application na Windows za použití bezplatného doplňku Java?

- Automatická konfigurace poštovní schránky nejen na Postfixu

- Jak bezpečněji na multihosting a zabránit rozšíření případné infiltrace